최근에 주변에서 AWS 엑세스키가 털려 원인불명 고사양 인스턴스가 생기면서 몇 천만원 가량의 비용이 발생됬다.

램이랑 CPU를 말도안되게 잡아먹고 있었던걸 보면 아마 채굴을 했지 싶다..

나도 혹시 모를 상황에 미리 대비를 해야겠다고 생각했다.

그래도 우선 "IAM 계정 생성 시 내 이메일로 알림이 오게 설정"을 할 것이다.

꽤나 서칭을 했는데 관련 절차서가 제대로 된게 하나도 안나오더라.

그래서 이번에 나라도 제대로 포스팅 해야겠다.

우선 IAM 관련 설정이기 때문에, 모든 작업은 버지니아 북부 리전에서 진행되야 한다.

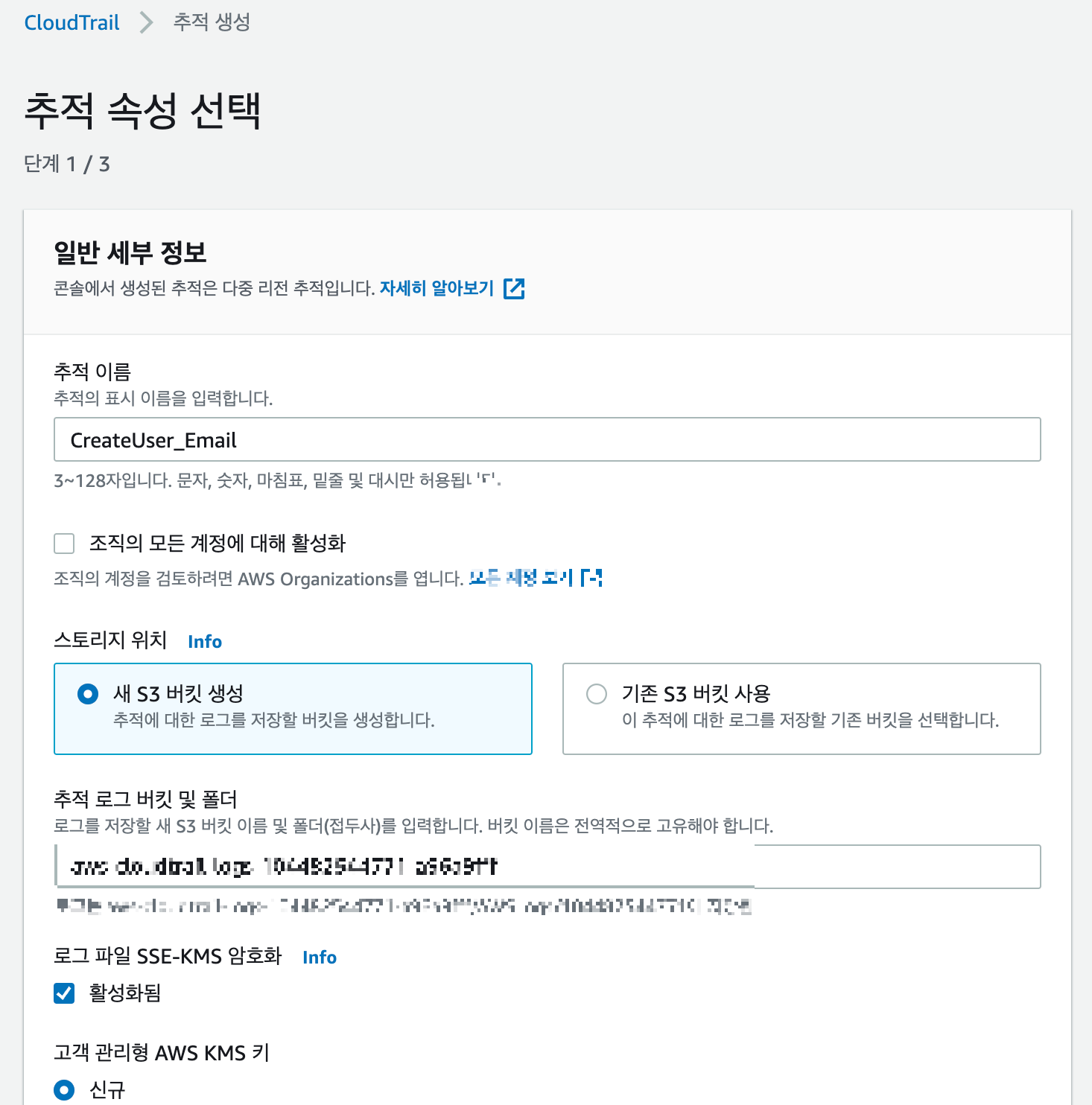

먼저 EventBridge가 처리할 이벤트를 포함하여 IAM 이벤트를 캡처하도록 CloudTrail을 생성해보자.

추적생성으로 들어간다.

이름을 정하고 스토리지 위치는 S3버킷 생성으로 해준다.

관리이벤트에서 읽기, 쓰기를 전부 체크해서 생성해준다.

이제 SNS설정을 해준다.

표준으로 해주고 이름을 정해준다.

그 후 생성완료를 누른다.

세부정보에서 구독생성을 누른다.

프로토콜은 이메일로 해주고 엔드포인트는 내 이메일을 써준다.

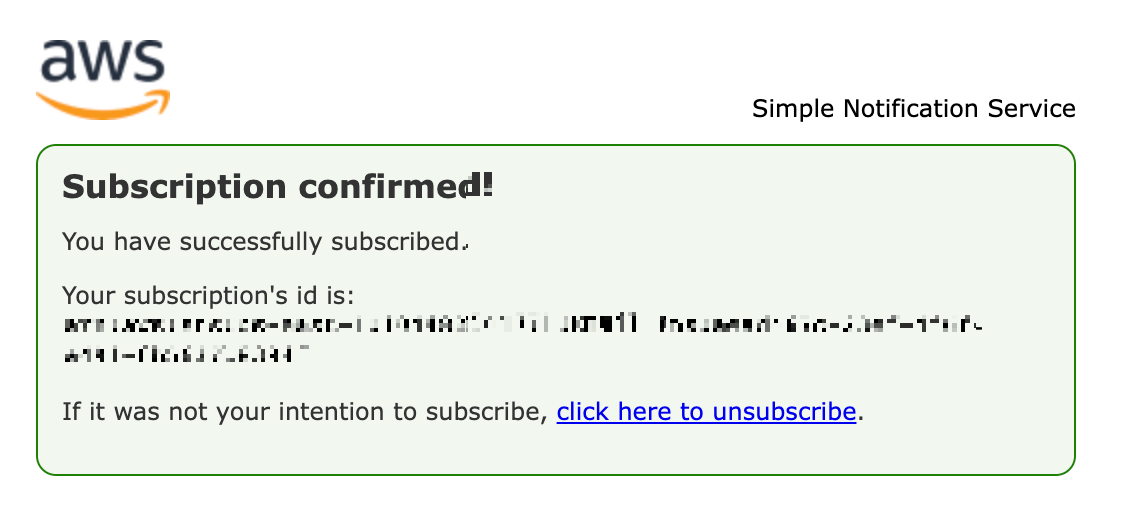

그러고 다음으로 넘어가면 엔드포인트에 작성한 이메일로 인증메일이 올 것이다.

메일을 열고 confirm을 눌러준다.

인증이 된 걸 확인 할 수 있을 것이다.

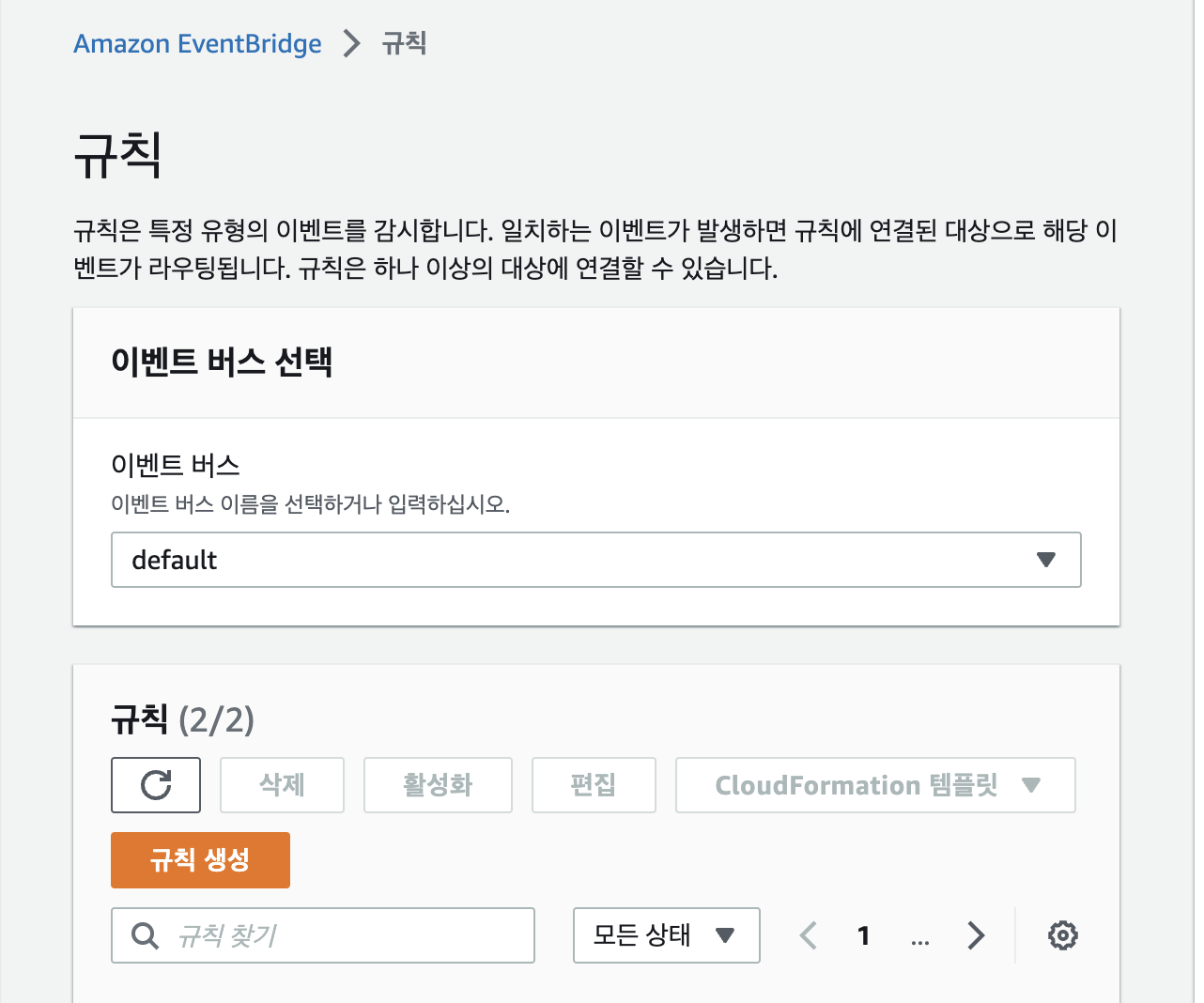

EventBridge의 규칙으로 들어간다.

규칙생성을 눌러준다.

이름을 작성하고 이벤트패턴이 있는 규칙을 눌러준다.

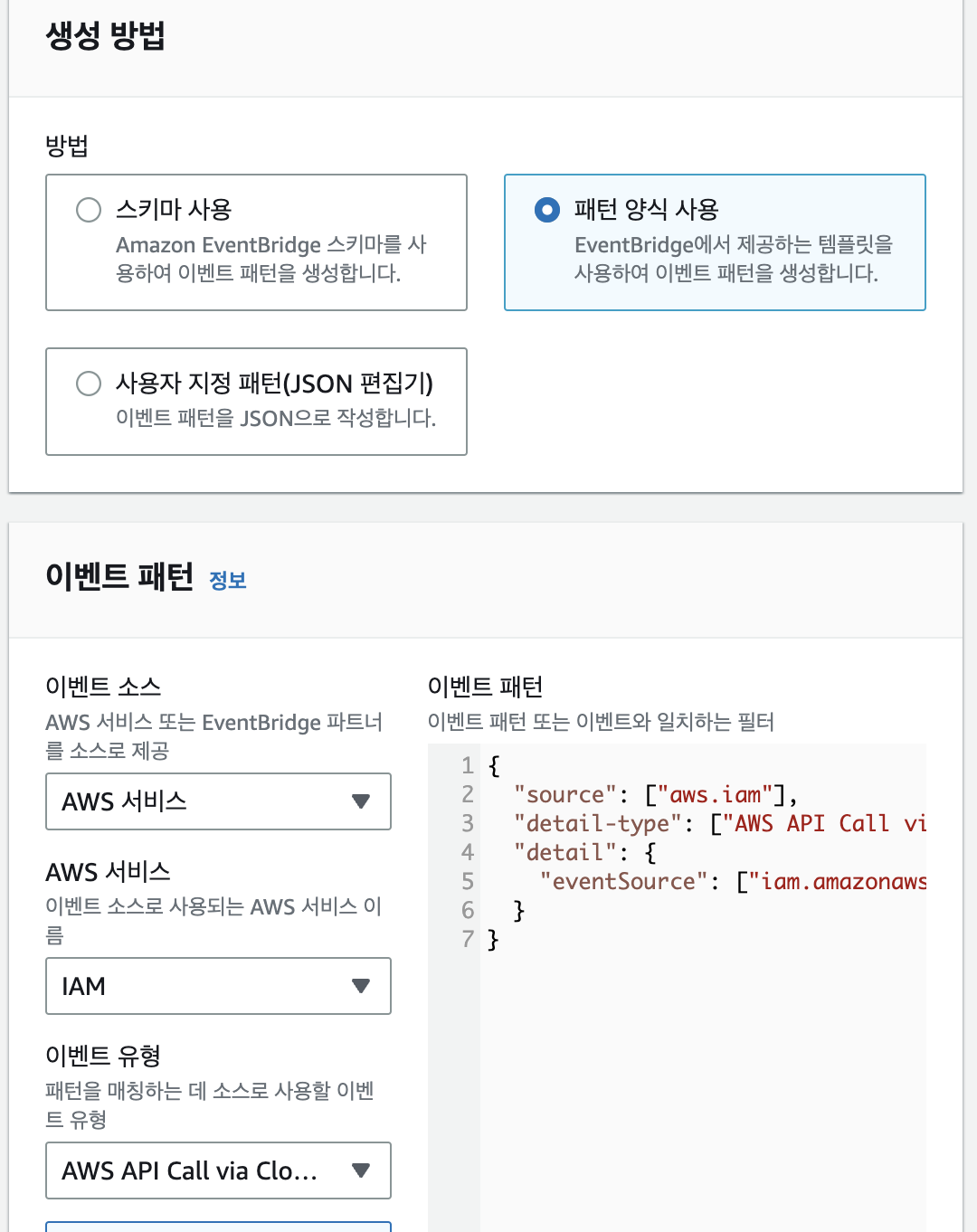

패턴양식사용을 누르고 이벤트 소스 드롭다운 목록에서 AWS 서비스를 선택한다.

그다음 AWS 서비스 드롭다운 목록에서 IAM를 선택한다.

그다음 이벤트 유형 드롭다운 목록에서 CloudTrail을 통한 AWS API 호출을 선택한다.

패턴 편집을 눌러준다.

아래에 코드를 복사해서 넣어준다.

{

"source": [

"aws.iam"

],

"detail-type": [

"AWS API Call via CloudTrail"

],

"detail": {

"eventSource": [

"iam.amazonaws.com"

],

"eventName": [

"CreateUser",

"DeleteUser"

]

}

}

다 넣었으면 다음으로 넘어간다.

대상은 SNS주제로 하고 아까만든 주제를 선택하고 다음 다음 으로 넘어가서 생성완료한다.

그럼 이제 끝이다.

여기서 잠깐..!

EventBridge는 SNS에 게시하는 데 필요한 권한을 자동으로 가정한다.

따라서 SNS대상에 대해 IAM 역할을 사용하기 위해 IAM 역할을 생성하거나 EventBridge 규칙은 업데이트할 필요가 없다.

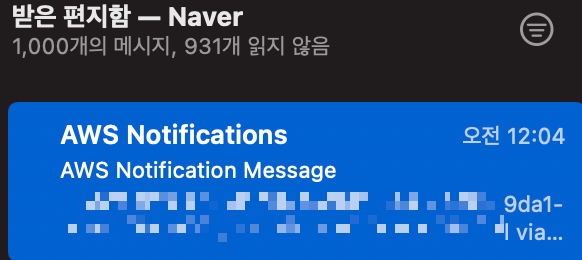

이제 IAM 계정을 만들어 테스트를 해보자.

IAM계정을 생성했더니 엔드포인트에서 설정해준 메일로 알림메일이 정상적으로 온 걸 확일할 수 있을 것이다 !

'Programming > AWS' 카테고리의 다른 글

| [AWS] Route53 도메인 구매 및 S3 웹 호스팅 (0) | 2023.08.09 |

|---|---|

| [AWS] 국내 1호 AWS 굿즈 개봉기! (+ 개발진스) (0) | 2023.07.03 |

| [AWS] SAA-C03 합격후기, 핵심요약 정리 (AWS Certified Solutions Architect - Associate) (22) | 2023.06.18 |

| [AWS] AWS 사용량 예산 초과 시 이메일로 알림 받기 (0) | 2023.04.02 |

| [AWS] EC2 보안그룹(Security Group)에 외부 IP 추가 설정 (0) | 2023.02.20 |